OWASP 2021년 초안 버전입니다.

아직 초안이라서 많이 바뀔 수 있다고 합니다.

아직 한국어로 번역된것이 없어서, 오역 및 의역이 많을 수 있습니다...

2021년 Top10에서 바뀐 것!

3개의 새로운 카테고리가 생성되었고,

4개의 카테고리에서 범위가 변경되고 새로 이름이 붙었습니다. 또한 일부 카테고리는 통합되었습니다.

이번 OWASP는 업계의 의견을 반영했다고 합니다.

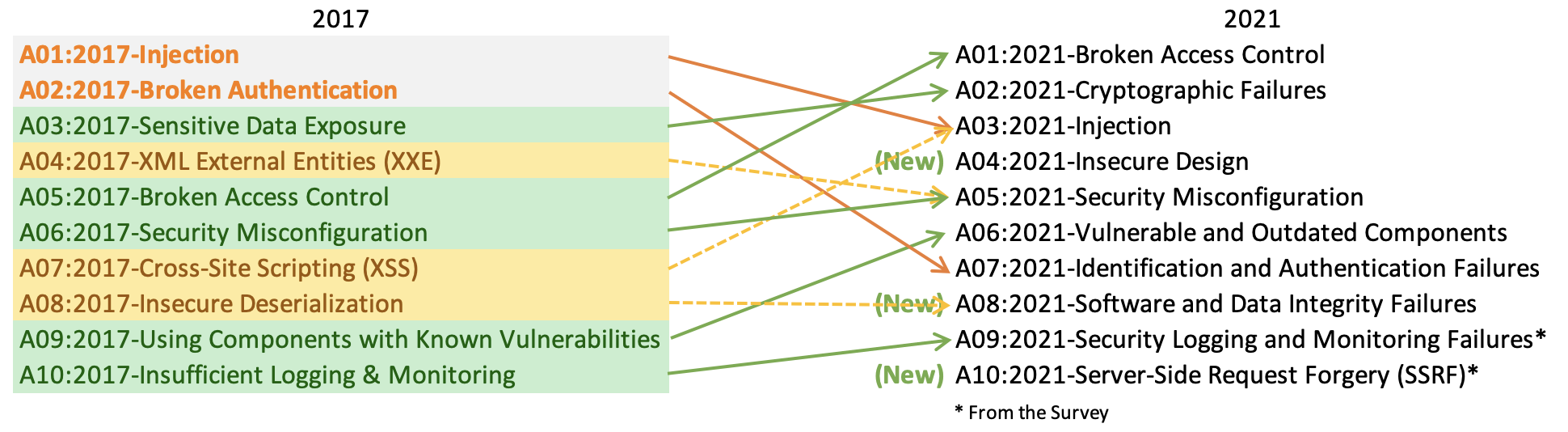

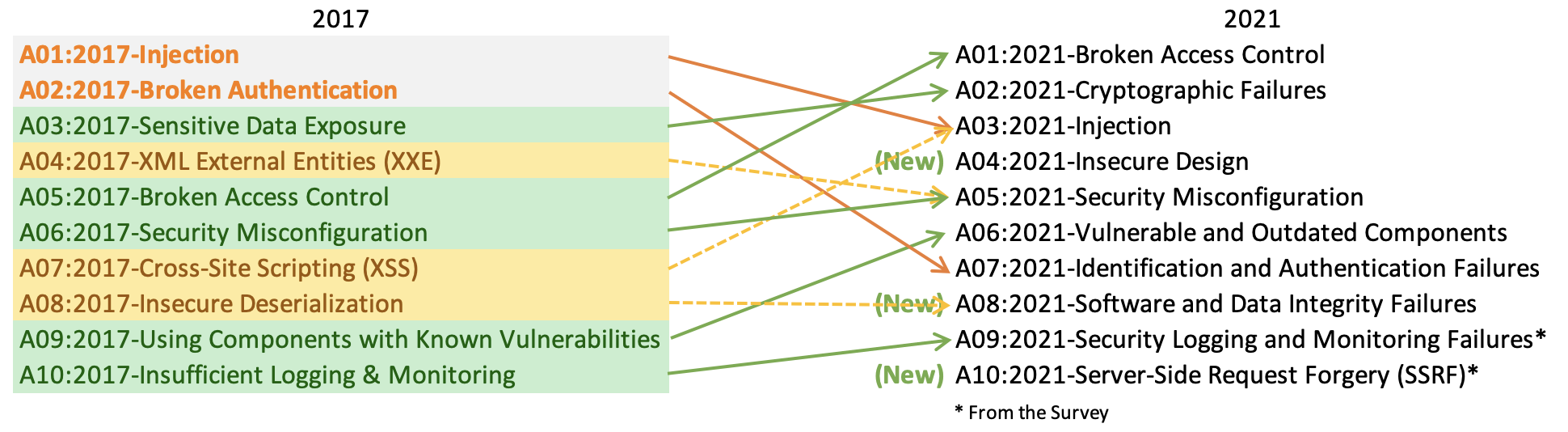

새로운 2021년 Top10과 2017년 Top10 사이의 관계를 매핑한 모습입니다.

Mapping of the relationship between the Top 10 2017 and the new Top 10 2021

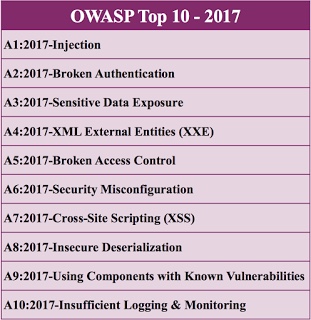

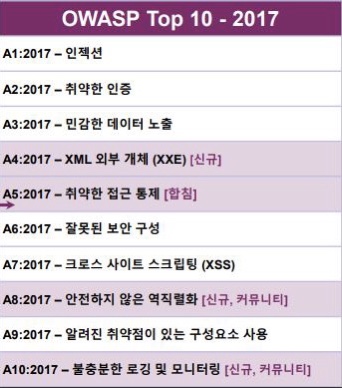

2017년 OWASP TOP10

A01: 2021-Broken Access Control 취약한 접근 통제 (▲4, A5:2017-Broken Aceess Control )

Broken Access Control(취약한 접근 통제)는 2017년 5위에서 2021년 1위가 됐습니다.

Application의 94%가 어떤 형태로든 Broken Access Control(취약한 접근 통제)에 대해 테스트되었습니다. 이 카테고리와 매핑된 CWE 34개는 다른 카테고리들보다도 Application에서 훨씬 더 많이 발생했습니다.

A02: 2021-Cryptographic Failures (▲1, NEW Naming A3:2017-Sensitive Data Exposure)

Craptographic Failures(암호학적 실패)는 2017년에 Sensitive Data Exposure(민감 데이터 노출) 이라는 항목이었으며 3위에서 2위가 되었습니다. Sensitive Data Exposure(민감 데이터 노출)은 근본 원인이 있는 것이 아니라 여러 분야에서 광범위하게 나타나는 증상이었습니다. 그래서 암호와 관련된 장애로 인해서 나타나는 민감한 데이터 노출과 시스템 손상이 이 카테고리의 새로운 중점 사항입니다. ( 기존의 결과였던 민감데이터노출을 원인인 암호학적 결함으로 변경 )

A03: 2021-Injection (▼2, consolidation A1:2017-Injection + A7:2017-Cross-Site Scripting(XSS))

Injection은 1위에서 3위로 내려갔습니다. Application 94%가 어떤 형태로든 injection이 테스트되었습니다.

CWE 33개와 매핑되면서 Application에서 두 번째로 많이 발생합니다. XSS는 2021년부터 이 카테고리와 통합되었습니다.

A04:2021-Insecure Design (NEW)

Insecure Design(안전하지 않은 설계)는 2021년에 새롭게 추가된 카테고리로, 설계 결함과 관련된 위험에 중점을 두고있습니다. 위협 모델링, 안전한 설계 패턴과 원칙, 그리고 참조 아키텍처를 더 많이 사용해야한다는 요구가 있습니다.

A05:2021-Security Misconfiguration (▲1, consolidation A6 :2017-Security Misconfiguration + A4:2017-XML External Entities (XXE))

Security Misconfiguration(보안 오류 설정)은 2017년 6위에서 2021년 5위로 올랐습니다. Application의 90%는 어떤 형태에서든 잘못된 설정(Misconfiguration)이 테스트되었습니다. 고도로 구성가능한 소프트웨어로 변화가 많아지면서, 이 카테고리의 순위가 오르는 건 놀랍지 않습니다. 2017년의 XXE(XML Externel Entities) 카테고리가 2021년부터 이 카테고리와 통합되었습니다.

A06:2021-Vulnerable and Outdated Components (▲3, New Naming A9 :2017-Using Components with Known Vulnerabilities)

Vunlerable and Outdated Components(취약하고 오래된 컴포넌트)는 2017년에는 Using Components with Known Vulnerabilities(알려진 취약점이 있는 구성요소 사용)이라는 이름이었습니다. 또한, 업계 설문조사에서 1위가 아닌 2위를 차지했지만, 데이터를 분석한 결과 Top10에 들만큼 데이터가 많습니다.

이 카테고리는 2017년 9위에서 2021년 6위로 순위가 올랐습니다. 취약한 구성 요소는 위험을 테스트하고 평가하는데 어려움을 겪는 알려진 문제입니다.

또한 이 카테고리에 포함된 CWE에 매핑되는 CVE가 하나도 없는 유일한 카테고리이므로, 기본 '취약성과 영향 가중치'가 5.0이라는 점수 사용됩니다.

A07:2021-Identification and Authentication Failures (▼5, New Naming A2 :2017-Broken Authentication)

Identification and Authentication Failures(식별 및 인증 실패)는 2017년 2위였던 Broken Authentication(취약한 인증) 항목으로 2021년 순위가 떨어졌습니다. 이제 이 카테고리는 식별 장애(Identification failures)와 관련된 CWE도 포함합니다. 또한 이 카테고리는 여전히 Top10의 필수적인 부분이지만, 표준화된 프레임워크의 가용성 증가가 도움이 되는 것 같습니다.

A08:2021-Software and Data Integrity Failures (NEW, consolidation + A8 :2017- Insecure Deserialization)

Software and Data Integrity Failures(소프트웨어와 데이터 무결성 실패)는 2021년 추가된 새로운 카테고리입니다. 이 카테고리는 무결성을 증명하지 않는 소프트웨어 업데이트, 중요 데이터, 그리고 CI/CD 파이프라인과 관련된 가정을 만드는 것에 집중합니다. 이 카테고리에서 10개의 CWE에 매핑된 CVE/CVSS 데이터가 가장 가중치가 높은 영향 중 하나입니다. 2017의 Insecure Deserialization(안전하지 않는 역직렬화)는 이제 2021년 Software and Data Integrity Failures(소프트웨어와 데이터 무결성 실패)라는 더 큰 범주에 통합되었습니다.

A09:2021-Security Logging and Monitoring Failures (▲1, New Naming, A10 :2017- Insufficient Logging & Monitoring)

Security Logging and Monitoring Failures(보안 로깅과 모니터링 실패)는 이전 2017년 Insufficient Logging & Monitoring(불충분한 로깅과 모니터링)이라는 항목으로, 업계 설문조사(3등)에서 추가되어 기존 10등에서 1단계 올라 9위가 되었습니다.

이 카테고리는 더 많은 종류의 장애를 포함하도록 확장되었습니다. 로깅과 모니터링은 테스트하기는 어려우며, CVE/CVSS 데이터에는 잘 나타나지 않습니다. 하지만, 이 카테고리에서 장애는 가시성, 사고 경보, 포렌식에 직접적인 영향을 줍니다.

A10:2021-Server-Side Request Forgery (NEW)

Server-Side Request Forgery(서버 사이드 요청 변조)는 업계 설문조사(1위)로부터 추가되었습니다. 데이터에서는 '취약성 및 영향 잠재성'이라는 항목에서 평균 이상의 등급을 받았으며, 평균 이상의 테스트 범위에서 비교적 낮은 발생률을 보여줍니다.

이 카테고리는 비록 현재 데이터에서는 제대로 나와있지 않지만, 업계 전문가들이 중요하다고 말하는 시나리오를 나타냅니다. 공격자들은 웹 어플리케이션 방화벽(WAF), 방화벽, 또는 네트워크 ACL이 보호하고 있는 시스템을 SSRF을 통해 공격가능하며 관련된 시나리오가 있습니다.

영어

A01: 2021-Broken Access Control

Broken Access Control moves up from the fifth position; 94% of applications were tested for some form of broken access control. The 34 CWEs mapped to Broken Access Control had more occurrences in applications than any other category.

A02: 2021-Cryptographic Failures

Cryptographic Failures shifts up one position to #2, previously known as Sensitive Data Exposure, which was broad symptom rather than a root cause. The renewed focus here is on failures related to cryptography which often leads to sensitive data exposure or system compromise.

A03: 2021-Injection

Injection slides down to the third position. 94% of the applications were tested for some form of injection, and the 33 CWEs mapped into this category have the second most occurrences in applications. Cross-site Scripting is now part of this category in this edition.

A04:2021-Insecure Design (NEW)

Insecure Design is a new category for 2021, with a focus on risks related to design flaws. If we genuinely want to "move left" as an industry, it calls for more use of threat modeling, secure design patterns and principles, and reference architectures.

A05:2021-Security Misconfiguration

Security Misconfiguration moves up from #6 in the previous edition; 90% of applications were tested for some form of misconfiguration. With more shifts into highly configurable software, it's not surprising to see this category move up. The former category for XML External Entities (XXE) is now part of this category.

A06:2021-Vulnerable and Outdated Components

Vulnerable and Outdated Components was previously titled Using Components with Known Vulnerabilities and is #2 in the industry survey, but also had enough data to make the Top 10 via data analysis. This category moves up from #9 in 2017 and is a known issue that we struggle to test and assess risk. It is the only category not to have any CVEs mapped to the included CWEs, so a default exploit and impact weights of 5.0 are factored into their scores.

A07:2021-Identification and Authentication Failures

Identification and Authentication Failures was previously Broken Authentication and is sliding down from the second position, and now includes CWEs that are more related to identification failures. This category is still an integral part of the Top 10, but the increased availability of standardized frameworks seems to be helping.

A08:2021-Software and Data Integrity Failures

Software and Data Integrity Failures is a new category for 2021, focusing on making assumptions related to software updates, critical data, and CI/CD pipelines without verifying integrity. One of the highest weighted impacts from CVE/CVSS data mapped to the 10 CWEs in this category. Insecure Deserialization from 2017 is now a part of this larger category.

A09:2021-Security Logging and Monitoring Failures

Security Logging and Monitoring Failures was previously Insufficient Logging & Monitoring and is added from the industry survey (#3), moving up from #10 previously. This category is expanded to include more types of failures, is challenging to test for, and isn't well represented in the CVE/CVSS data. However, failures in this category can directly impact visibility, incident alerting, and forensics.

A10:2021-Server-Side Request Forgery

Server-Side Request Forgery is added from the industry survey (#1). The data shows a relatively low incidence rate with above average testing coverage, along with above-average ratings for Exploit and Impact potential. This category represents the scenario where the industry professionals are telling us this is important, even though it's not illustrated in the data at this time.

OWASP Top 10:2021 (DRAFT FOR PEER REVIEW)

Introduction to OWASP Top 10 2021 Welcome to the latest installment of the OWASP Top 10! The OWASP Top 10 2021 is all-new, with a new graphic design and an available one-page infographic you can print or obtain from our home page. A huge thank you to every

owasp.org

OWASP 2021년 초안 버전입니다.

아직 초안이라서 많이 바뀔 수 있다고 합니다.

아직 한국어로 번역된것이 없어서, 오역 및 의역이 많을 수 있습니다...

2021년 Top10에서 바뀐 것!

3개의 새로운 카테고리가 생성되었고,

4개의 카테고리에서 범위가 변경되고 새로 이름이 붙었습니다. 또한 일부 카테고리는 통합되었습니다.

이번 OWASP는 업계의 의견을 반영했다고 합니다.

새로운 2021년 Top10과 2017년 Top10 사이의 관계를 매핑한 모습입니다.

Mapping of the relationship between the Top 10 2017 and the new Top 10 2021

2017년 OWASP TOP10

A01: 2021-Broken Access Control 취약한 접근 통제 (▲4, A5:2017-Broken Aceess Control )

Broken Access Control(취약한 접근 통제)는 2017년 5위에서 2021년 1위가 됐습니다.

Application의 94%가 어떤 형태로든 Broken Access Control(취약한 접근 통제)에 대해 테스트되었습니다. 이 카테고리와 매핑된 CWE 34개는 다른 카테고리들보다도 Application에서 훨씬 더 많이 발생했습니다.

A02: 2021-Cryptographic Failures (▲1, NEW Naming A3:2017-Sensitive Data Exposure)

Craptographic Failures(암호학적 실패)는 2017년에 Sensitive Data Exposure(민감 데이터 노출) 이라는 항목이었으며 3위에서 2위가 되었습니다. Sensitive Data Exposure(민감 데이터 노출)은 근본 원인이 있는 것이 아니라 여러 분야에서 광범위하게 나타나는 증상이었습니다. 그래서 암호와 관련된 장애로 인해서 나타나는 민감한 데이터 노출과 시스템 손상이 이 카테고리의 새로운 중점 사항입니다. ( 기존의 결과였던 민감데이터노출을 원인인 암호학적 결함으로 변경 )

A03: 2021-Injection (▼2, consolidation A1:2017-Injection + A7:2017-Cross-Site Scripting(XSS))

Injection은 1위에서 3위로 내려갔습니다. Application 94%가 어떤 형태로든 injection이 테스트되었습니다.

CWE 33개와 매핑되면서 Application에서 두 번째로 많이 발생합니다. XSS는 2021년부터 이 카테고리와 통합되었습니다.

A04:2021-Insecure Design (NEW)

Insecure Design(안전하지 않은 설계)는 2021년에 새롭게 추가된 카테고리로, 설계 결함과 관련된 위험에 중점을 두고있습니다. 위협 모델링, 안전한 설계 패턴과 원칙, 그리고 참조 아키텍처를 더 많이 사용해야한다는 요구가 있습니다.

A05:2021-Security Misconfiguration (▲1, consolidation A6 :2017-Security Misconfiguration + A4:2017-XML External Entities (XXE))

Security Misconfiguration(보안 오류 설정)은 2017년 6위에서 2021년 5위로 올랐습니다. Application의 90%는 어떤 형태에서든 잘못된 설정(Misconfiguration)이 테스트되었습니다. 고도로 구성가능한 소프트웨어로 변화가 많아지면서, 이 카테고리의 순위가 오르는 건 놀랍지 않습니다. 2017년의 XXE(XML Externel Entities) 카테고리가 2021년부터 이 카테고리와 통합되었습니다.

A06:2021-Vulnerable and Outdated Components (▲3, New Naming A9 :2017-Using Components with Known Vulnerabilities)

Vunlerable and Outdated Components(취약하고 오래된 컴포넌트)는 2017년에는 Using Components with Known Vulnerabilities(알려진 취약점이 있는 구성요소 사용)이라는 이름이었습니다. 또한, 업계 설문조사에서 1위가 아닌 2위를 차지했지만, 데이터를 분석한 결과 Top10에 들만큼 데이터가 많습니다.

이 카테고리는 2017년 9위에서 2021년 6위로 순위가 올랐습니다. 취약한 구성 요소는 위험을 테스트하고 평가하는데 어려움을 겪는 알려진 문제입니다.

또한 이 카테고리에 포함된 CWE에 매핑되는 CVE가 하나도 없는 유일한 카테고리이므로, 기본 '취약성과 영향 가중치'가 5.0이라는 점수 사용됩니다.

A07:2021-Identification and Authentication Failures (▼5, New Naming A2 :2017-Broken Authentication)

Identification and Authentication Failures(식별 및 인증 실패)는 2017년 2위였던 Broken Authentication(취약한 인증) 항목으로 2021년 순위가 떨어졌습니다. 이제 이 카테고리는 식별 장애(Identification failures)와 관련된 CWE도 포함합니다. 또한 이 카테고리는 여전히 Top10의 필수적인 부분이지만, 표준화된 프레임워크의 가용성 증가가 도움이 되는 것 같습니다.

A08:2021-Software and Data Integrity Failures (NEW, consolidation + A8 :2017- Insecure Deserialization)

Software and Data Integrity Failures(소프트웨어와 데이터 무결성 실패)는 2021년 추가된 새로운 카테고리입니다. 이 카테고리는 무결성을 증명하지 않는 소프트웨어 업데이트, 중요 데이터, 그리고 CI/CD 파이프라인과 관련된 가정을 만드는 것에 집중합니다. 이 카테고리에서 10개의 CWE에 매핑된 CVE/CVSS 데이터가 가장 가중치가 높은 영향 중 하나입니다. 2017의 Insecure Deserialization(안전하지 않는 역직렬화)는 이제 2021년 Software and Data Integrity Failures(소프트웨어와 데이터 무결성 실패)라는 더 큰 범주에 통합되었습니다.

A09:2021-Security Logging and Monitoring Failures (▲1, New Naming, A10 :2017- Insufficient Logging & Monitoring)

Security Logging and Monitoring Failures(보안 로깅과 모니터링 실패)는 이전 2017년 Insufficient Logging & Monitoring(불충분한 로깅과 모니터링)이라는 항목으로, 업계 설문조사(3등)에서 추가되어 기존 10등에서 1단계 올라 9위가 되었습니다.

이 카테고리는 더 많은 종류의 장애를 포함하도록 확장되었습니다. 로깅과 모니터링은 테스트하기는 어려우며, CVE/CVSS 데이터에는 잘 나타나지 않습니다. 하지만, 이 카테고리에서 장애는 가시성, 사고 경보, 포렌식에 직접적인 영향을 줍니다.

A10:2021-Server-Side Request Forgery (NEW)

Server-Side Request Forgery(서버 사이드 요청 변조)는 업계 설문조사(1위)로부터 추가되었습니다. 데이터에서는 '취약성 및 영향 잠재성'이라는 항목에서 평균 이상의 등급을 받았으며, 평균 이상의 테스트 범위에서 비교적 낮은 발생률을 보여줍니다.

이 카테고리는 비록 현재 데이터에서는 제대로 나와있지 않지만, 업계 전문가들이 중요하다고 말하는 시나리오를 나타냅니다. 공격자들은 웹 어플리케이션 방화벽(WAF), 방화벽, 또는 네트워크 ACL이 보호하고 있는 시스템을 SSRF을 통해 공격가능하며 관련된 시나리오가 있습니다.

영어

A01: 2021-Broken Access Control

Broken Access Control moves up from the fifth position; 94% of applications were tested for some form of broken access control. The 34 CWEs mapped to Broken Access Control had more occurrences in applications than any other category.

A02: 2021-Cryptographic Failures

Cryptographic Failures shifts up one position to #2, previously known as Sensitive Data Exposure, which was broad symptom rather than a root cause. The renewed focus here is on failures related to cryptography which often leads to sensitive data exposure or system compromise.

A03: 2021-Injection

Injection slides down to the third position. 94% of the applications were tested for some form of injection, and the 33 CWEs mapped into this category have the second most occurrences in applications. Cross-site Scripting is now part of this category in this edition.

A04:2021-Insecure Design (NEW)

Insecure Design is a new category for 2021, with a focus on risks related to design flaws. If we genuinely want to "move left" as an industry, it calls for more use of threat modeling, secure design patterns and principles, and reference architectures.

A05:2021-Security Misconfiguration

Security Misconfiguration moves up from #6 in the previous edition; 90% of applications were tested for some form of misconfiguration. With more shifts into highly configurable software, it's not surprising to see this category move up. The former category for XML External Entities (XXE) is now part of this category.

A06:2021-Vulnerable and Outdated Components

Vulnerable and Outdated Components was previously titled Using Components with Known Vulnerabilities and is #2 in the industry survey, but also had enough data to make the Top 10 via data analysis. This category moves up from #9 in 2017 and is a known issue that we struggle to test and assess risk. It is the only category not to have any CVEs mapped to the included CWEs, so a default exploit and impact weights of 5.0 are factored into their scores.

A07:2021-Identification and Authentication Failures

Identification and Authentication Failures was previously Broken Authentication and is sliding down from the second position, and now includes CWEs that are more related to identification failures. This category is still an integral part of the Top 10, but the increased availability of standardized frameworks seems to be helping.

A08:2021-Software and Data Integrity Failures

Software and Data Integrity Failures is a new category for 2021, focusing on making assumptions related to software updates, critical data, and CI/CD pipelines without verifying integrity. One of the highest weighted impacts from CVE/CVSS data mapped to the 10 CWEs in this category. Insecure Deserialization from 2017 is now a part of this larger category.

A09:2021-Security Logging and Monitoring Failures

Security Logging and Monitoring Failures was previously Insufficient Logging & Monitoring and is added from the industry survey (#3), moving up from #10 previously. This category is expanded to include more types of failures, is challenging to test for, and isn't well represented in the CVE/CVSS data. However, failures in this category can directly impact visibility, incident alerting, and forensics.

A10:2021-Server-Side Request Forgery

Server-Side Request Forgery is added from the industry survey (#1). The data shows a relatively low incidence rate with above average testing coverage, along with above-average ratings for Exploit and Impact potential. This category represents the scenario where the industry professionals are telling us this is important, even though it's not illustrated in the data at this time.

OWASP Top 10:2021 (DRAFT FOR PEER REVIEW)

Introduction to OWASP Top 10 2021 Welcome to the latest installment of the OWASP Top 10! The OWASP Top 10 2021 is all-new, with a new graphic design and an available one-page infographic you can print or obtain from our home page. A huge thank you to every

owasp.org