네트워크 관리사 2급 실기 공부 #4 단답형

[ 보안 ]

Q 보안 등급이 높은 원격 데이터 전송 프로토콜 : SSH

Q 인터넷 웜 등의 악성코드 및 해킹 등을 통한 침입이 일어나기 전에 실시간으로 침입을 막고 알려지지 않은 방식의 침입으로부터 네트워크와 호스트 컴퓨터를 보호하는 솔루션 : IDS

Q ( ) 공격은 망 외부 공격자가 허용가능한 범위의 IP 어드레스를 이용하거나 또는 허가 받은 외부 IP 어드레스를 이용하여 허가받은 사용자인 것처럼 행동하며 사내 망에 대한 특정 자원을 액세스 할 수 있도록 이 사용자에게 허용하려 할 때 이루어 진다. 공격자가 IPSec보안관리 파라미터에 침입할 때는 마치 기업망 접속을 허가 받은 원격사용자인 것처럼 위장할 수 있다 : 스푸핑

[ 리눅스 ]

Q 현재 디렉토리 위치 : pwd

Q 리눅스에서 IP Address 정보를 확인하는 명령어 : ifconfig

** 윈도우 : ipconfig

Q 기존 명령어 히스토리를 모두 지우는 명령어와 옵션 : history -c

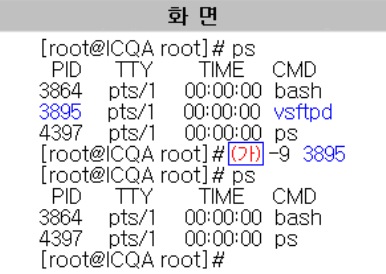

Q <화면>은 Linux 시스템에서 FTP서버 프로세스(vsftpd)의 수행을 종료시키는 과정을 보여주고 있다. 빈칸(가)에 해당하는 명령어를 답안에 입력하시오. : (가) : kill

* kill -9 프로세스ID

[ 네트워크 장비 ]

Q. (A)허브는 자신의 각각 포트에 연결된 컴퓨터 MAC 주소를 알아보지 못한다. 그래서 A에서 B로 신호를 보낼 때, 허브에 연결된 모든 모든 장비에 신호가 전송된다. : Dummy 허브

Q (B)허브는 자신의 내부 메모리에 각 포트에 연결된 MAC주소를 Table에 저장한다. 그래서 A에서 B로 신호를 보낼 때, B에게 지정해서 보낼 수 있다. : Switching 허브

Q 호스트 통신에 사용되는 장비는? 라우터

[ 네트워크 ]

Q IPv4, IPv6 비교

| IPv4 | IPv6 | |

| 주소체계 | 32bit | 128bit |

| 주소유형 | 유니캐스트 멀티캐스트 브로드캐스트 |

유니캐스트 멀티캐스트 애니캐스트 |

Q TCP/IP 4계층의 인터넷 계층에 해당하는 것

| 4계층 응용계층 | HTTP, SMTP, FTP, POP3, SNMP, DNS, TELNET |

| 3계층 전송계층 | TCP, UDP |

| 2계층 인터넷 계층 | IP, ICMP, IGMP, ARP, RARP, RIP |

| 1계층 네트워크 인터페이스 계층 |

Q UDP 프로토콜의 특징

- 비신뢰성, 비연결성, 비순서형

Q 보기 중 아래의 설명에 알맞은 프로토콜을 선택하시오.

- IP 멀티캐스트를 실현하기 위한 통신 규약으로 RFC 112에 규정되어 있으며 LAN상에서 라우터가 멀티캐스트 통신을 구비한 PC에 대해 멀티캐스트 패킷을 분배하는 경우에 사용된다.

A : IGMP

Q 사설 IP

Class A : 10.0.0.0~10.255.255.255

Class B : 172.16.0.0~172.31.255.255

Class C : 192.168.0.0 ~ 192.168.255.255

Q 아래 설명에 해당하는 Class를 적으시오.

- 할당 가능한 네트워크의 주소 수는 2^14개이다.

- 할당 가능한 호스트의 주소는 2^16개 이다.

- (앞의 식별코드 2비트는 네트워크 주소에서 제외)

A : B 클래스

참고

A 클래스 :

할당 가능 네트워크 주소 수 : 2^7개

할당 가능한 호스트의 주소는 2^24개 이다.

B 클래스 :

할당 가능 네트워크 주소 수 : 2^14개

할당 가능한 호스트의 주소는 2^16개 이다.

C 클래스 :

할당 가능 네트워크 주소 수 : 2^21개

할당 가능한 호스트의 주소는 2^8개 이다.

[[서브넷]]

Q 서브 넷의 개수를 구하시오.

- IP : 172.160.0.0

- 서브넷 마스크 : 255.255.224.0

255-224=31(1110 0000)

A : 8개

Q 아래 제시된 IP와 서브넷 마스크 정보로 네트워크 ID (IP)를 구하시오.

- 172.150.72.1/255.255.224.0

255-224=31(1110 0000)

| 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 |

| 128 | 64 | 32 | 16 | 8 | 4 | 2 | 1 |

172.150.1110 0000.00000000

172.150.0000 0000.0-172.150.0001 1111.255 (172.150.0.0-172.150.31.25564)

172.150.0010 0000.0-172.150.0011 1111.255 (172.150.32.0-172.150.63.255)

172.150.0100 0000.0-172.150.0101 1111.255 (172.150.64.0-172.150.95.255)

172.150.0110 0000.0-172.150.0110 1111.255 (172.150.96.0-172.150.111.255

...

172.150.1110 0000.0-172.150.1111 1111.255 (172.150.224.0-172.150.255.255)

A : 172.150.64.0

Q. 아래 <그림>은 클래스 없는 주소 지정에 의한 주소 블록을 받은 기관의 한 호스트(190.87.140.205/29)를 보이고 있다. 해당 기관이 답은 주소 블록의 시작 주소가 190.87.140.200/29일 때, 마지막 주소 (broadcasting address)를 답안란에 입력하시오.

서브넷 마스크 : 1111 1111.1111 1111.1111 1111.1111 1000 (255.255.255.248)

256-248=8

한 서브넷 당 IP주소가 8개

> 190.87.140.200이 시작이면, 8개인 200 201 202 203 204 205 206 207이 가능

따라서 마지막 주소는 190.87.140.207이 됨.

[기타]

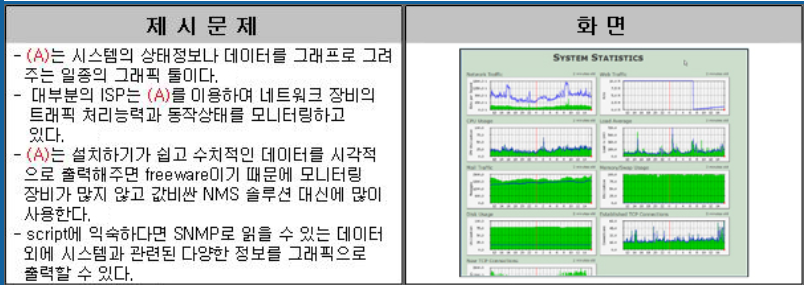

(A) : MRTG

[ 라우터 ]

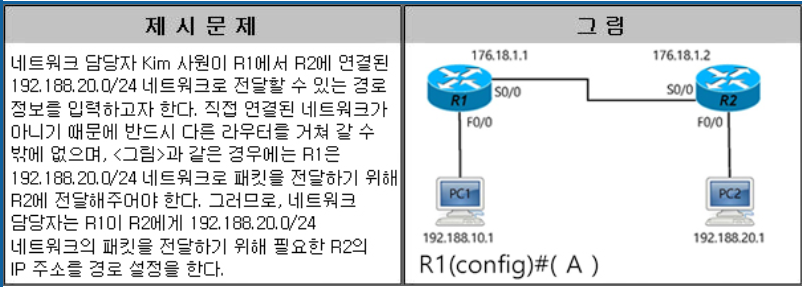

* 정적라우팅 설정 문제

(A) : ip route 192.168.20.0 255.255.255.0 176.18.1.2

정적 라우팅 설정 방법 : ip route [목적지 주소(대역)] [목적지 서브넷 마스크] [Next-Hop IP]

R1에서 PC2와 통신하기 위해서 R2를 통해서 PC2 대역으로 통신하도록 설정해야한다.

- 목적지 주소(대역)와 서브넷 마스크 : 192.168.20.0 / 255.255.255.0

- Next-Hop IP(라우터주소)로는 R1 다음이 R2 이므로, 176.18.1.2

(A) : 루핑

(B) : STP

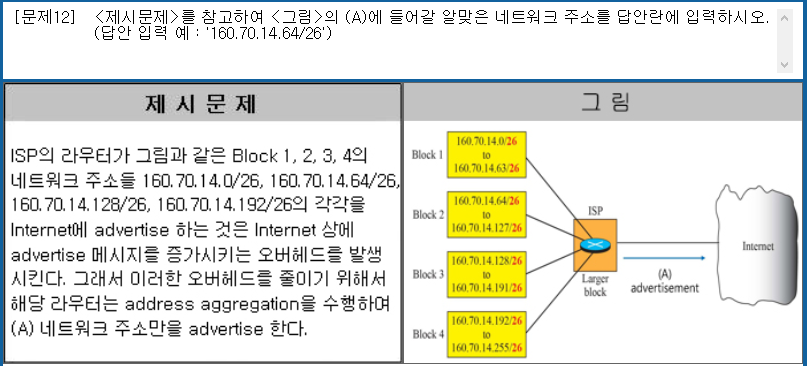

(A) : 160.70.14.0/24

해설 :

Address aggregation(주소 집단화)는 여러 네트워크의 공통되는 부분을 정리하여 하나의 네트워크로 묶는 것입니다.

문제는 Block1~4를 하나의 주소로 묶어서 나타내는 것입니다.

Block1 :

160.70.14.0/26~160.70.14.63/26

160.70.14.00000000~160.70.14.00111111

Block2 : 160.70.14.64/26~160.70.14.127/26

160.70.14.01000000~160.70.14.01111111

Block3 : 160.70.14.128/26~160.70.14.191/26

160.70.14.10000000~160.70.14.10111111

Block4 : 160.70.14.192/26~160.70.14.255/26

160.70.14.11000000~160.70.14.11111111

Block1~4 :

160.70.14.00000000~ 160.70.14.111111111

> 즉 160.70.14.0~160.70.14.255으로 160.70.14.0/24이됩니다.

답은 160.70.14.0/24입니다

Address Aggregation 개념:

http://www.ktword.co.kr/test/view/view.php?m_temp1=2421

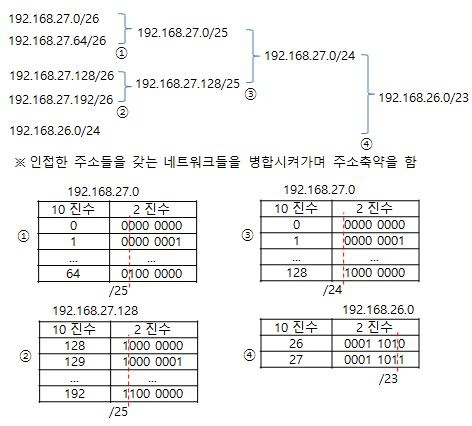

주소 축약

Supernetting, Summarization, Address Aggregation, Route Summarization, Route Aggregation, IP Route Summary 주소 축약, 슈퍼넷팅, 경로 요약, 경로 축약(2020-11-30) Summary Route, 축약 경로, Auto Summary, Automatic Summarization, 자

www.ktword.co.kr