[보안용어]

TTPs ; Tactics, Techniques, Procedures

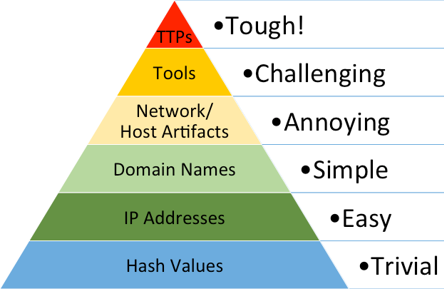

사이버보안에서 유명한 고통의 피라미드(The Pyramid of Pain)는 방어자가 TTP(Tactic, Technique, Procedure)와 같은 공격자의 전략과 전술, 그리고 그 과정을 이해하고 방어 체계를 운영하는 것이 가장 효과적임을 잘 표현하고 있다. 보안은 공격자를 Tough!한 단계로 끌고 가는 것이다.

출처 : KISA 보고서 중 일부(TTPs#1 홈페이지를 통한 내부망 장악 사례 분석)

“Pyramid of Pain”은 여러 유형의 침해 지표(IoC)를 나타낸 것으로서 인텔리전스의 유용성을 측정하고 인시던트 대응과 위협 탐지에 중점을 둡니다.

Types of Indicators (지표의 종류)

1. 사소함 - 해시 값 (Trivial - Hash Values )

의심스럽거나 악의적인 특정 파일에 해당하는 SHA1, MD5 또는 그외 유사한 해시입니다. 해시는 공격자가 침입에 사용한 구체적인 맬웨어 샘플 또는 침입에 연관된 파일에 대해 고유한 참조를 제공하는 데 종종 사용됩니다.

2. 쉬움 - IP주소 (Easy - IP Addresses)

IP 주소는 악의적인 공격 소스를 나타내는 지표 중 기본적인 편에 속하지만 프록시 서비스를 사용하여 IP 주소를 도입하고 자주 변경할 수 있습니다.

3. 간단함 - 도메인 이름 (Simple - Domain Names)

도메인 이름 또는 등록, 지불, 호스팅되는 하위 도메인 유형이 있을 수 있습니다. 도메인 이름자체(예 : "evil.net")이거나 하위 또는 하위-하위 도메인(예: "this.is.sooooo.evil.net") 일수도 있습니다.

4. 번거로움 - 네트워크/호스트 아티팩트 (Annoying - Network/Host Artifacts)

네트워크 아티팩트는 악의적인 사용자를 식별하여 정상적인 사용자와 구분할 수 있는 활동들입니다. 일반적인 네트워크 아티팩트로는 네트워크 프로토콜에 내장된 URI 패턴 또는 C2 정보, 고유한 HTTP 사용자 에이전트, SMTP 메일러 값이 있습니다.

호스트 아티팩트는 악의적인 활동을 식별하여 정상적인 활동으로부터 구분하는 호스트에서의 공격 활동으로 인해 발생하는 옵저버블입니다. 이러한 식별자로는 맬웨어를 통해 생성된 것으로 알려진 레지스트리 키나 값, 또는 특정 영역에 들어온 파일/디렉터리가 있습니다.

5. 어려움 - 도구 (Challenging - Tool)

도구는 공격자가 사용하는 여러 유형의 소프트웨어입니다. 기존의 코드 또는 소프트웨어와 상호작용하기 위해 소프트웨어와 함께 제공되는 일련의 도구일 수 있습니다. 도구로는 스피어 피싱용 악성 문서를 생성하는 유틸리티, C2 또는 암호 크래커를 설치하는 백도어, 침해를 일으킬 수 있는 기타 유틸리티가 포함됩니다.

6. 매우 어려움 - TTP (Tough - TTPs : Tactics, Techniques and Procedures)

전술, 기법, 절차(TTP)는 피라미드 최상단에 위치합니다. TTP는 공격자가 임무를 완수하기까지의 전체 프로세스로서 조사 개시에서 시작하여 데이터 유출로 끝날 때까지의 모든 단계가 포함됩니다.

출처 : https://www.servicenow.com/kr/products/security-operations/what-is-mitre-attack.html

Mitre Att&ck Framework란? - ServiceNow

IP 주소, 도메인, 레지스트리 키, 파일 해시 등과 같이 일반적인 지표는 공격자로 인해 빠르게 변경될 수 있으며 탐지 시에만 유용합니다. 이러한 지표에는 공격자가 여러 시스템과 상호작용하는

www.servicenow.com

https://detect-respond.blogspot.com/

Enterprise Detection & Response

detect-respond.blogspot.com