TTPs#2

스피어 피싱으로 정보를 수집하는 공격망 구성 방식 분석

출처 : KISA 보호나라, https://boho.or.kr/kr/bbs/view.do?searchCnd=1&bbsId=B0000127&searchWrd=TTPs&menuNo=205021&pageIndex=2&categoryCode=&nttId=35471

KISA 보호나라&KrCERT/CC

KISA 보호나라&KrCERT/CC

www.boho.or.kr

1. 서론

2. 개요

3. ATT&CK Matrix

- Initial Access : 최초 침투

- Execution : 실행

- Persistence : 지속성 유지

- Privilege Escalation : 권한 상승

- Defense Evasion : 방어 회피

- Credential Access : 계정정보 접근

- Discovery : 탐색

- Collection : 정보 수집

- Lateral Movement : 시스템 내부 이동

- Command and Control : 명령제어

- Exfiltration : 정보 유출

- Impact : 시스템 충격

4. 악성코드 상세 분석

5. 결론

6. Yara rule

개요

ⓛ 공격 준비

먼저 공격자는 다수 홈페이지를 운영 중인 호스팅 서버를 장악하여 거점으로 활용한다. TTPs#1 보고서에 서술된 바와 같이 취약한 홈페이지를 통해 웹셸을 업로드하고 호스트 시스템의 취약점을 공격하여 권한 상승을 시도한다. 시스템의 관리자 권한을 획득하는데 성공하면 웹 소스코드 변조, 데이터베이스 접근 등의 모든 행위가 가능해진다.

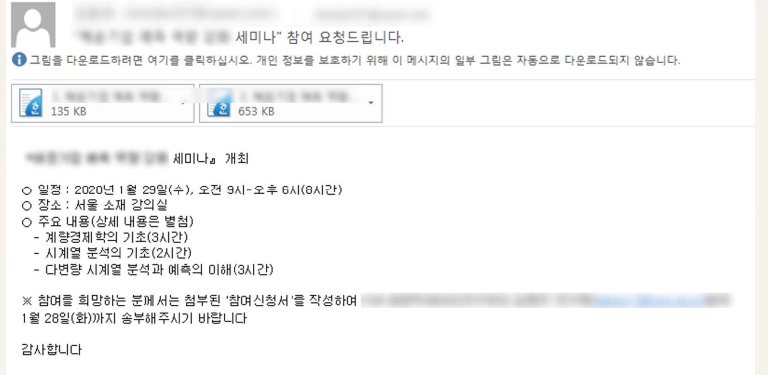

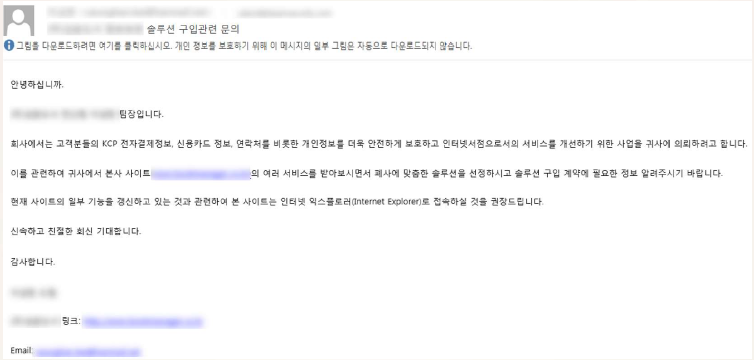

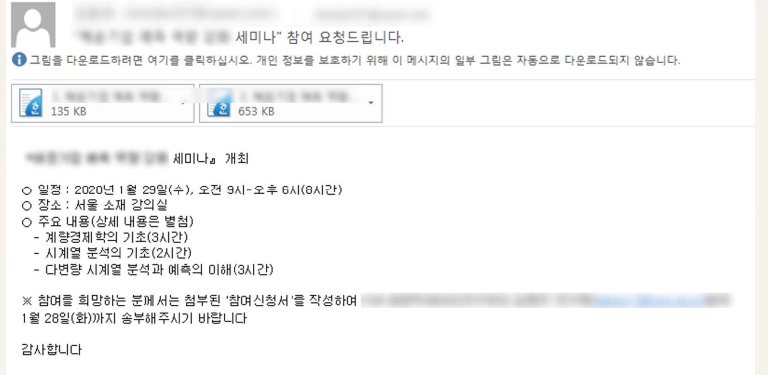

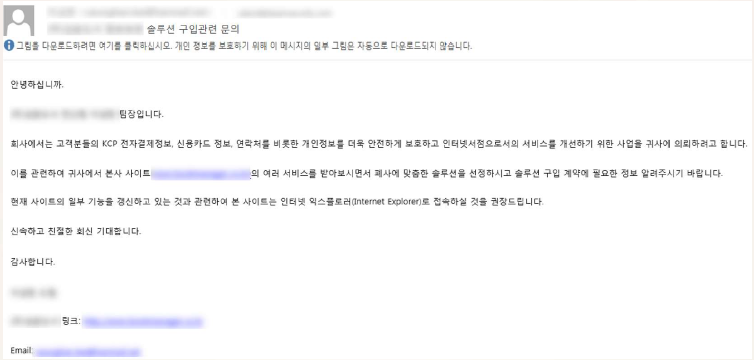

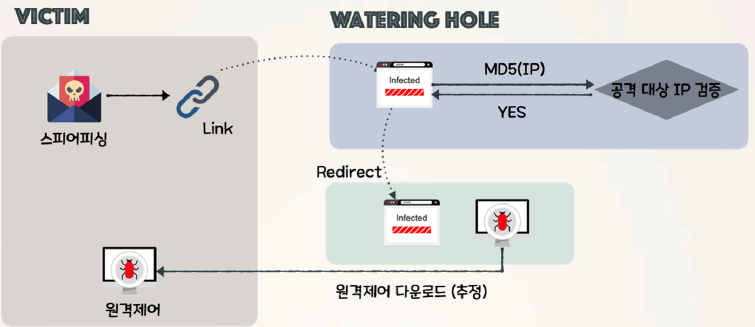

② 공격 대상에게 스피어 피싱 발송

거점을 확보한 공격자는 공격 대상을 선정한다. 외부에 노출된 메일 주소를 수집하고 공격 대상의 업무와 밀접한 내용으로 메일을 작성한다. 신뢰할 수 있도록 꾸민 메일을 발송하여 악성코드가 담긴 첨부 파일 열람을 유도하거나 취약한 웹 사이트에 접속하도록 유도한다. 그렇기 때문에 IT 관련 실무자보다는 외부인과의 접촉이 많은 인사, 영업 등의 담당자들이 공격에 보다 쉽게 노출된다.

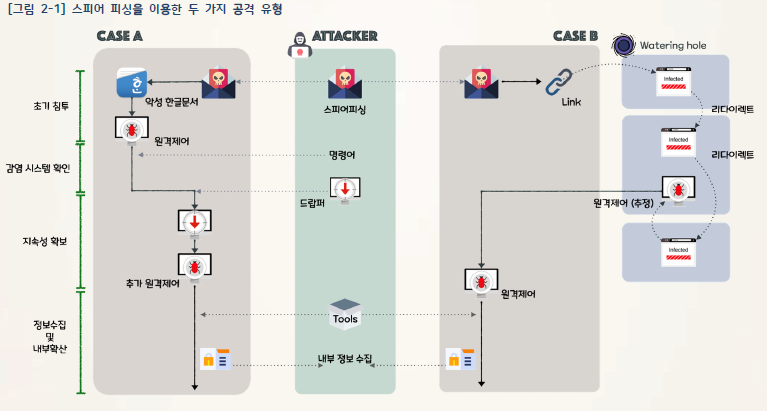

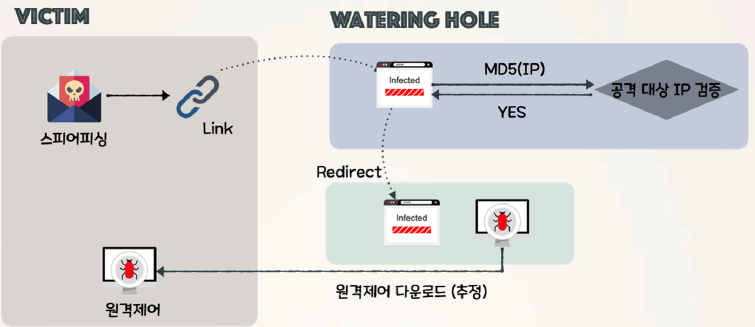

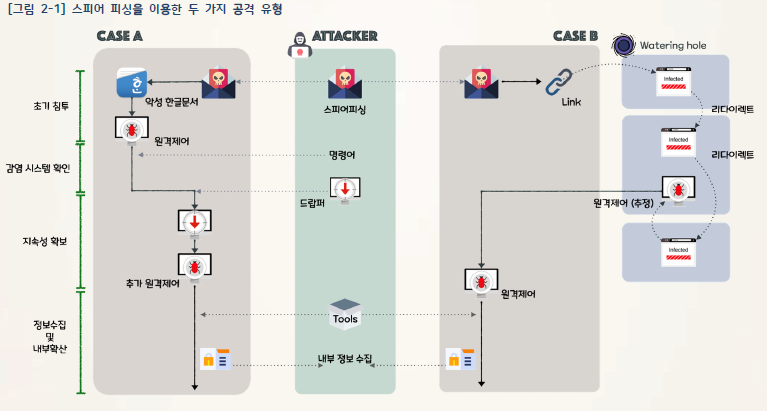

③ 최초 침투

공격자는 공격 대상을 감염시킬 때 두 가지 방법을 사용한다. 첫번째는 악성 한글 문서 파일을 첨부하는 방법이고, 두번째는 공격 준비 단계에서 확보한 거점에 취약점 코드를 삽입하고 접속을 유도하는 방식이다.

④ 시스템 정보 수집

최초 침트에 성공하게 되면 네트워크 정보, 호스트 이름 등의 기본적인 시스템 정보를 수집한다. 이후 확보된 권한 및 내부 네트워크 구조를 파악하고 추가 악성행위 여부를 결정한다. 공격자는 감염된 시스템에 추가 악성코드 설치와 명령 결과 수집을 보다 원활하게 수행하기 위해 원격에 있는 공격자의 드라이브를 감염 시스템에 연결하기도 한다.

⑤ 권한 상승

공격자는 최초 침투 시 제한된 권한을 가지며 보다 많은 작업을 수행하기 위해 관리자 권한을 필요로 한다. 따라서 권한 상승 취약점을 유발하는 악성코드 또는 도구 등을 이용한다.

⑥ 지속성 확보

최초 침투에 성공하였다 하더라도 감염 기기가 재부팅되거나 예기치 못한 프로세스 충돌 등으로 악성코드가 종료되어 침투 경로를 잃을 수 있다. 이를 방지하기 위해 악성코드가 다시 실행 될 수 있도록 서비스 등록, 시작 프로그램 설정, 작업 스케줄러 등록, 웹셸 삽입 등의 행위를 한다.

⑦ 내부 정보 수집

본격적으로 악성코드를 통해 감염 긱기의 내부 기밀문서, 전체 네트워크 구조, 계정 크리덴셜 정보 등을 수집한다. 이때 공격자는 효율적이고 간편한 정보 수집, 백신 탐지 회피 목적으로 정상 프로그램을 사용하기도 한다.

⑧ 내부 전파

기존에 수집한 계정정보를 이용하여 공유된 네트워크에 접속을 시도한다. 이후 중요 정보가 담긴 주요 시스템까지 도달하기 위해 ' ④ 시스템 정보 수집 ~ ⑦ 내부 정보 수집'까지의 과정을 반복 수행한다. 망분리 정책이 적용되어있을 경우 외,내부간의 접점이 되는 시스템(망연계 솔루션, DRM 솔루션 등)을 찾고 해당 시스템의 취약점을 발굴하여 공격을 시도하기도 한다.

⑨ 흔적 삭제

공격에 사용되었던 악성코드와 사용한 도구들은 즉시 삭제하여 흔적을 지운다. 이때 지속성 확보를 위해 설치한 악성코드는 제외한다.

TTPs#2

스피어 피싱으로 정보를 수집하는 공격망 구성 방식 분석

출처 : KISA 보호나라, https://boho.or.kr/kr/bbs/view.do?searchCnd=1&bbsId=B0000127&searchWrd=TTPs&menuNo=205021&pageIndex=2&categoryCode=&nttId=35471

KISA 보호나라&KrCERT/CC

KISA 보호나라&KrCERT/CC

www.boho.or.kr

1. 서론

2. 개요

3. ATT&CK Matrix

- Initial Access : 최초 침투

- Execution : 실행

- Persistence : 지속성 유지

- Privilege Escalation : 권한 상승

- Defense Evasion : 방어 회피

- Credential Access : 계정정보 접근

- Discovery : 탐색

- Collection : 정보 수집

- Lateral Movement : 시스템 내부 이동

- Command and Control : 명령제어

- Exfiltration : 정보 유출

- Impact : 시스템 충격

4. 악성코드 상세 분석

5. 결론

6. Yara rule

개요

ⓛ 공격 준비

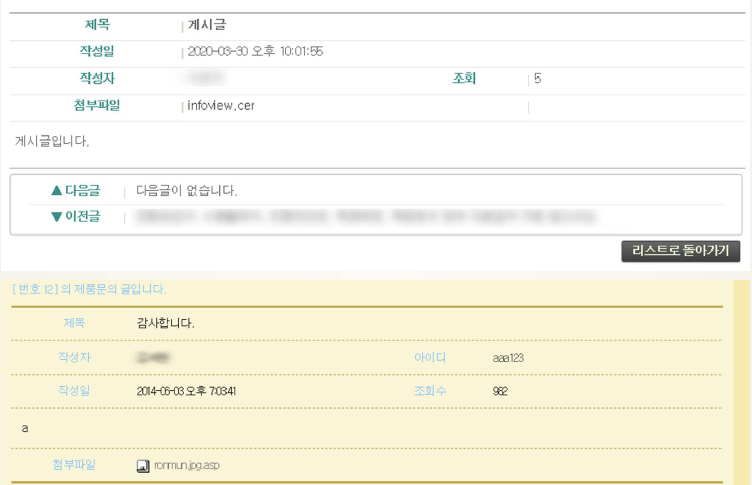

먼저 공격자는 다수 홈페이지를 운영 중인 호스팅 서버를 장악하여 거점으로 활용한다. TTPs#1 보고서에 서술된 바와 같이 취약한 홈페이지를 통해 웹셸을 업로드하고 호스트 시스템의 취약점을 공격하여 권한 상승을 시도한다. 시스템의 관리자 권한을 획득하는데 성공하면 웹 소스코드 변조, 데이터베이스 접근 등의 모든 행위가 가능해진다.

② 공격 대상에게 스피어 피싱 발송

거점을 확보한 공격자는 공격 대상을 선정한다. 외부에 노출된 메일 주소를 수집하고 공격 대상의 업무와 밀접한 내용으로 메일을 작성한다. 신뢰할 수 있도록 꾸민 메일을 발송하여 악성코드가 담긴 첨부 파일 열람을 유도하거나 취약한 웹 사이트에 접속하도록 유도한다. 그렇기 때문에 IT 관련 실무자보다는 외부인과의 접촉이 많은 인사, 영업 등의 담당자들이 공격에 보다 쉽게 노출된다.

③ 최초 침투

공격자는 공격 대상을 감염시킬 때 두 가지 방법을 사용한다. 첫번째는 악성 한글 문서 파일을 첨부하는 방법이고, 두번째는 공격 준비 단계에서 확보한 거점에 취약점 코드를 삽입하고 접속을 유도하는 방식이다.

④ 시스템 정보 수집

최초 침트에 성공하게 되면 네트워크 정보, 호스트 이름 등의 기본적인 시스템 정보를 수집한다. 이후 확보된 권한 및 내부 네트워크 구조를 파악하고 추가 악성행위 여부를 결정한다. 공격자는 감염된 시스템에 추가 악성코드 설치와 명령 결과 수집을 보다 원활하게 수행하기 위해 원격에 있는 공격자의 드라이브를 감염 시스템에 연결하기도 한다.

⑤ 권한 상승

공격자는 최초 침투 시 제한된 권한을 가지며 보다 많은 작업을 수행하기 위해 관리자 권한을 필요로 한다. 따라서 권한 상승 취약점을 유발하는 악성코드 또는 도구 등을 이용한다.

⑥ 지속성 확보

최초 침투에 성공하였다 하더라도 감염 기기가 재부팅되거나 예기치 못한 프로세스 충돌 등으로 악성코드가 종료되어 침투 경로를 잃을 수 있다. 이를 방지하기 위해 악성코드가 다시 실행 될 수 있도록 서비스 등록, 시작 프로그램 설정, 작업 스케줄러 등록, 웹셸 삽입 등의 행위를 한다.

⑦ 내부 정보 수집

본격적으로 악성코드를 통해 감염 긱기의 내부 기밀문서, 전체 네트워크 구조, 계정 크리덴셜 정보 등을 수집한다. 이때 공격자는 효율적이고 간편한 정보 수집, 백신 탐지 회피 목적으로 정상 프로그램을 사용하기도 한다.

⑧ 내부 전파

기존에 수집한 계정정보를 이용하여 공유된 네트워크에 접속을 시도한다. 이후 중요 정보가 담긴 주요 시스템까지 도달하기 위해 ' ④ 시스템 정보 수집 ~ ⑦ 내부 정보 수집'까지의 과정을 반복 수행한다. 망분리 정책이 적용되어있을 경우 외,내부간의 접점이 되는 시스템(망연계 솔루션, DRM 솔루션 등)을 찾고 해당 시스템의 취약점을 발굴하여 공격을 시도하기도 한다.

⑨ 흔적 삭제

공격에 사용되었던 악성코드와 사용한 도구들은 즉시 삭제하여 흔적을 지운다. 이때 지속성 확보를 위해 설치한 악성코드는 제외한다.